Hintergrund

Auf meinem gerooteten Handy hatte ich zum Unterbinden von Tracking eine App namens AdAway.

Als ich mir ein neues Handy kaufte (nicht geroottet), musste ich mir eine Alternative suchen.

Ich fand Blokada.

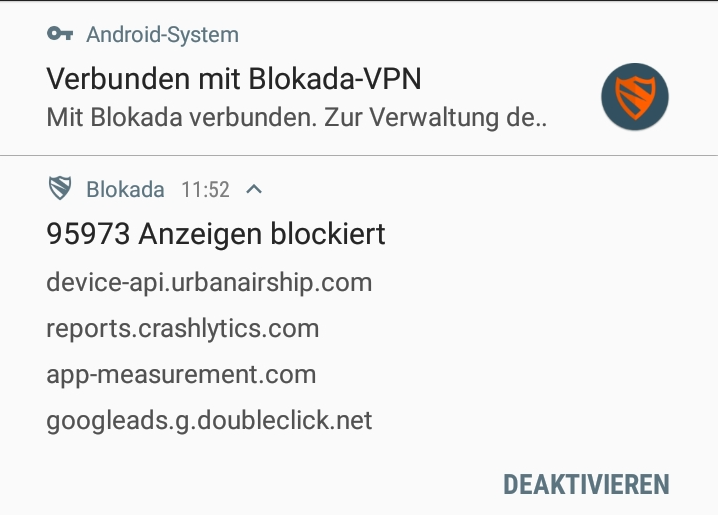

Blokada erzeugt lokal auf dem Gerät eine VPN-Schnittstelle, durch die die Datenpakete geschleust werden. Mit Filtern werden dann ungewollte Verbindungen zu Tracking- und Werbeseiten verhindert.

Blokada

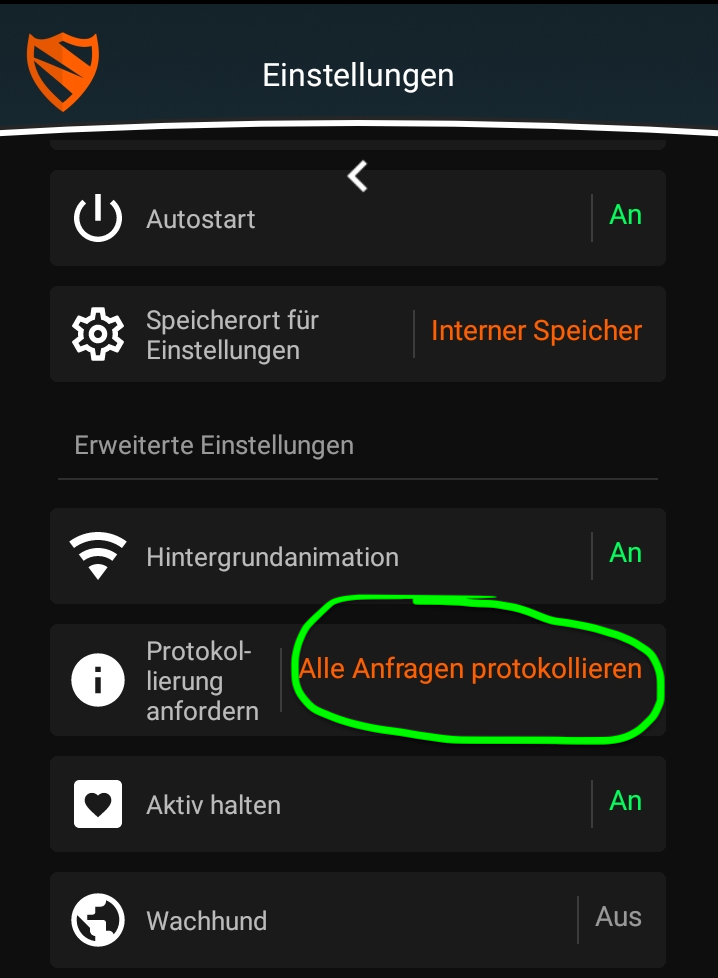

Blokada bietet eine Einstellung “Alle Anfragen protokollieren” an. Sie schreibt alle HTTP-Anfragen in eine CSV-Datei. Diese CSV-Datei kann dann analysiert werden. Diese Einstellung habe ich aktiviert.

Analyse der CSV-Datei

Die CSV-Datei enthält alle Anfragen zwischen dem 27.07.2019 und dem 27.11.2019 (exakt 4 Monate).

Der Aufbau ist wie folgt:

- Die erste Spalte ist ein Zeitstempel.

- Die zweite Spalte ist “a” oder “b”. “a” steht für “akzeptiert” (die Anfrage wurde also nicht blockiert). “b” steht für “blockiert”.

- Die dritte Spalte ist der Host (die Domain), an die die Anfrage ging.

1 | timestamp,type,host |

Zuerst zählen wir alle Einträge:

1 | cat requests.csv | wc -l |

Nun filtern wir die Einträge heraus, die auch wirklich blockiert wurden und schreiben diese in eine neue Datei und zählen die blockierten Anfragen:

1 | cat requests.csv | grep ",b," > requests_blocked.csv |

Mit der folgenden Anfrage schneiden wir die ersten 17 Zeichen jeder Zeile weg. Somit werden die ersten beiden Spalten entfernt, sodass nur noch der Host stehen bleibt.

1 | cat requests_blocked.csv | cut -c 17- > requests_blocked_hosts.csv |

So sieht das Ergebnis aus:

1 | reports.crashlytics.com |

Mit folgendem Befehl kann ich die Hosts ermitteln, die am häufigsten angefragt (und abgelehnt wurden) wurden und dementsprechend sortieren:

1 | cat requests_blocked_hosts.csv | sort | uniq -c | sort -nr |

Das Ergebnis (nur Einträge, die 50 mal oder öfter vorkommen):

1 | 15565 semanticlocation-pa.googleapis.com |

crashlytics.com kommt mehrfach vor (insgesamt 12.273 mal)

localytics.com kommt ebenfalls mehrfach vor (insgesamt 7.234 mal)

Datensammeln verhindern

auf Android:

Auf Android empfiehlt es sich, Blokade zu nutzen (funktioniert bei gerooteten und nicht gerooteten Handys).

Fritzbox:

Wird eine FritzBox genutzt, kann unter Internet->Filter->Listen->Gesperrte Internetseiten (Blacklist) eine Blacklist erstellt werden, die URLs enthält, die nicht mehr aufgerufen werden können.

Basierend auf einer “Easy-List” zum Thema Datenschutz habe ich folgende Backlist erstellt, die für die FritzBox verwendet werden kann:

1 | graph.facebook.com |